Table des Matières

L'Internet est un outil fantastique et il serait bien difficile de s'en passer. Cependant, il faut savoir que dès que vous vous connectez sur Internet beaucoup d'informations vous concernant sont accessibles et souvent enregistrées à votre insu. Ces renseignements sont utilisés à diverses fins par des sociétés pas toujours scrupuleuses, par exemple pour mieux cibler les messages publicitaires qui vous sont adressés.

Il faut savoir que si vous utilisez une connexion en WiFi dans un lieu public (Train, Internet Café...) il est très facile pour un Hacker de collecter les informations que vous échangez sur Internet et donc, par example, de lire les mails que vous envoyez ou que vous recevez ! Et n'oubliez pas que tout ce que vous publiez sur Internet est indexé et stocké de façon quasi permanente !

Préserver votre anonymat et sécuriser votre connexion Internet devient donc de plus en plus important !

Dans cet article je décris différentes techniques disponibles qui permettent de conserver un certain anonymat et/ou de sécuriser votre connexion Internet. Il faut savoir que si l’anonymat absolu n’existe pas il est possible de s’en approcher. Certaines des solutions exposées ici sont spécifiques aux téléchargements pour plus d’information voir ma page sur le partage de fichiers.

Je vous rappelle que toutes les informations, logiciels, services et conseils présentés ici ne doivent en aucun cas servir à enfreindre le cadre législatif en vigueur, notamment celui lie à la protection du droit d'auteur. Vérifiez toujours que ces informations ne sont utilisées que pour favoriser un usage légal et responsable. ![]()

Informations Internet

Présentation

Il faut savoir que dès l’instant où vous vous connectez à Internet des informations vous concernant sont enregistrées. Par exemple, votre fournisseur d’accès Internet (FAI) est tenu, de par la loi, d’enregistrer l’adresse IP qu’il vous a assignée et la plage horaire d’utilisation de cette adresse. L’utilisation de « box » et de réseaux Ethernet dans la plupart des foyers implique que dès la mise en route de votre ordinateur vous êtes connecté immédiatement à Internet. Si votre machine et votre pare-feu sont bien sécuriser peu ou pas d’information doit circuler à cet instant. Mais dès que vous ouvrez un explorateur Internet ou que vous lisez des mails, de nombreuses informations circulent et sont collectées, analysées, et enregistrées. Par exemple, il est extrêmement facile pour un serveur Internet de connaître : votre adresse IP (votre adresse Internet et votre adresse sur le réseau local), le pays et la ville de connexion, votre fournisseur Internet, si vous utilisez un Proxy, le navigateur que vous utilisez, votre système d’exploitation, votre résolution d’écran, votre langue, votre CPU, etc.

Voici quelques sites utiles pour connaître une partie des informations divulguées lorsque vous vous connectez à Internet (en particulier votre géo-localisation et votre fournisseur d'accès Internet) :

- Mon-IP, VoirMonIP, All Anonymity, IPLocateInfo, MyIPTest, WhatisMyIPAddr, HostipInfo, GeoIPTool, DomainTool

- Si vous disposez d’une adresse IPv-6 ce site vous indique cette adresse. IPV6

- Informations spécifiques si vous utilisez Torrents : CheckMyTorrent IP

- Covert Host/Domain to IP ...

Il existe également des sites pour vous permettre de connaître les performances de votre connexion:

Ces différents sites sont également utiles pour vérifier l'efficacité des moyens de protections que vous avez mis en œuvre.

Par exemple si vous utilisez un serveur VPN ou un Proxy vous pourrez vérifier votre nouvelle adresse, votre nouvelle localisation (probablement dans un pays étranger) , et vous pourrez mesurer l’impact de ce service VPN sur les performances.

Votre adresse IP

De toutes les informations transmises, la plus importante est votre adresse IP (Internet Protocole). En effet l’adresse IP est un identifiant unique attribué à chaque appareil connecté à Internet. Cette adresse IP est constituée, dans sa version 4, de quatre nombres compris entre 0 et 255 et séparés par des points (par exemple 207.46.232.182).

Certains fournisseurs d'accès à d’Internet vous fournissent une adresse fixe (toujours la même), d'autres vous fournissent une adresse dynamique (change arbitrairement et/ou à chaque connexion). Mais en France votre FAI est tenu de garder une trace de l’allocation des adresses IP et donc il est toujours possible de retracer quel utilisateur se trouvait derrière une adresse IP à un instant donné.

Mais le système de détection n’est pas infaillible et peut avoir des ratés ! Par exemple :

- Il existe des moyens d’usurper une adresse IP (attention l'usurpation d'adresse IP est illégal, cependant la masquer n’est pas illégal).

- Il existe aussi des serveurs qui inondent volontairement leurs trackers (IP flooding) de fausses adresses IP (IP spoofing - par exemple SeedFuck ou ipfuck). C'est ce qu'on appelle du « Torrent poisoning » (voir ici sur ce que fait TMG en la matière !!!). La technique consiste à polluer les réseaux de P2P (comme BitTorrent) de fausses adresses IP afin de compliquer la tâche des sociétés chargées de relever les infractions au téléchargement, justement à partir de cette donnée. Attention le spoofing d'IP est puni par la loi (sauf peut-être si l'on s'appelle TMG).

- Il y a des milliers personnes qui se connectent sur le WiFi du voisin (Wardriving) !

- Les robots qui analysent automatiquement des milliers d’IP peuvent commettre des erreurs.

- Il peut y avoir des erreurs humaines de transcription d'adresse IP

- …

Donc tout le monde est susceptible de se faire accuser même sans rien faire d'illégal !!!

Les histoires d'erreurs avérées commises par les différents organismes de répressions sont légions. Par exemple, des professeurs de l’université de Washington ont réussi à faire accuser une imprimante réseau de téléchargement illégal !

Note technique: Le nombre d'adresses possible en IP version V4 est énorme. Cependant le succès d'Internet fait que l'assignation d'adresse aux clients arrive à saturation et ce malgré l'utilisation du NAT (technique pour regrouper les machines d'un utilisateur derrière une seule adresse IP). La norme IP évolue donc vers une version V6 qui permet un nombre gigantesque d'adresse. La migration vers l'IP V6 est en cours depuis déjà de nombreuse années et ce fait de manière relativement transparente pour l'utilisateur (e.g. utilisation de pont entre IPV4 et IPV6). En ce qui concerne l'anonymat il faut savoir que certaines protections ne fonctionnent pas encore correctement avec l'IPV6

Pour vérifier votre IPV4 et votre IPV6

Retour en haut de pageLes informations vous concernant disponible sur le Web

De nombreuses informations vous concernant sont stockées sur Internet et en général il n'est pas possible d'effacer complètement ces traces en particulier si vous utilisez des réseaux sociaux comme Facebook (voir Identité numérique sur Wikipedia). Comme ses informations sont de plus en plus utilisées par des spécialistes de recherche d'informations sur Internet (en particulier lors de recrutement) il n'est pas forcement opportun de publier des photos de vos beuveries ou des informations précises sur vos amours ...

Pour avoir une idée des informations disponibles, vous pouvez taper votre nom propre dans Google (regardez au moins les trois premières pages). Mais il existe des sites spécialisés dans la recherche d'identité comme 123people ou addict-o-matic...

Certaines organisations vous aident à contrôler votre identité numérique:

La Répression sur Internet

- Hadopi - La répression à la Française

- Les News Hadopi

- Les Dangers de la loi Hadopi

- Comment est-on surveillé

- ACTA: La fin des libertés sur Internet ?

- Les Ayants-Droits - Ce n'est pas la crise pour tout le monde !

Hadopi - La répression à la Française

L'internaute français se retrouve aujourd'hui surveillé par un gendarme fantomatique, Hadopi (Haute autorité pour la diffusion des œuvres et la protection des droits sur Internet) et cette surveillance de nos faits et gestes numériques est perçue par beaucoup comme une atteinte aux libertés du citoyen.

L'internaute français se retrouve aujourd'hui surveillé par un gendarme fantomatique, Hadopi (Haute autorité pour la diffusion des œuvres et la protection des droits sur Internet) et cette surveillance de nos faits et gestes numériques est perçue par beaucoup comme une atteinte aux libertés du citoyen.

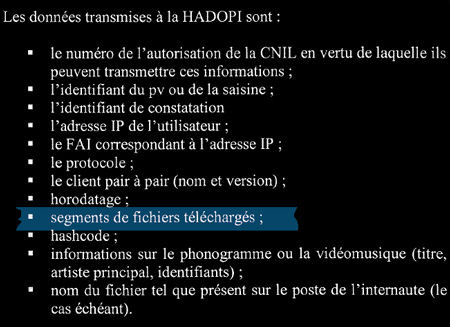

La société de surveillance TMG doit fournir les informations suivantes à Hadopi :

L'antipiratage made in France est pleinement opérationnel et les lettres commencent à arriver chez les « pirates ». Tous les internautes français attendaient ce signal pour passer aux solutions de partage payantes en partant du principe qu'il vaut mieux payer entre 5 et 20 euros par mois que de payer une amende de 1500 euros et un mois de suspension. Attention, avec l'apparition de solutions DDL rémunérées, vous risquez de tomber dans la contrefaçon ce qui vous expose à une amende de 300 000 euros et trois ans de prison.![]()

Résultat les solutions d'anonymats gratuites ou payantes ce développent à la vitesse grand V et dans ces conditions il faut vraiment faire preuve de mauvaise volonté pour ce faire prendre ![]()

Les News Hadopi

- Une rallonge de 2 000 000 euros demandé pour le budget d'Hadopi. Le budget total serait alors de 14 000 000 d'euros

- Le traffic du P2P baisse. Bonne nouvelle pour les Majors ? Et bien non c'est simplement que la peur des cowboys d'Hadopi provoque un changement dans les habitudes: le DDL, Usenet et le Streaming grimpent en flèche mais il faut mettre la main à la bourse.

Les Dangers de la loi Hadopi

-

Le système mis en place a pour conséquence que de plus en plus d'utilisateurs payent entre 5 et 20 € par mois (et même plus) pour contourner la loi Hadopi (VPN, Seedbox, Streaming, etc.). Et donc cet argent s'en va dans ces sociétés, le plus souvent situées à l'étranger, au lieu d'être utilisé pour les ayants droit français ce qui est un comble... Si l'abonnement des FAI comprenait, pour 10 € de plus, un accès sans restrictions à l'Internet et aux téléchargements, cela permettrait d'engranger environ 2.4 Milliards d'Euros par an (20 millions d'abonnés * 10 € * 12 mois) à distribuer aux ayants droits. Au lieu de cela les contribuables français payent indirectement la société Trident Media Guard (TMG) pour faire la détection des personnes qui font potentiellement du téléchargement illégal.

-

Les moyens techniques mis en oeuvre pour détecter les contrevenants sont largement dépassés et donc faciles à contourner par les « spécialistes ». Hadopi va donc permettre de piéger des utilisateurs sans connaissances techniques, « les nuls du net », et ne rien pouvoir faire pour ceux qui ont un minimum de connaissance et d'argent... Hadopi va donc créer une France numérique à deux vitesses composées de ceux qui sauront contourner techniquement Hadopi et de ceux qui ne le sauront pas. De toutes évidences les nuls du net ne sont pas ceux qui font du téléchargement intensif et en plus ils pourront de plus être les victimes des premiers.

-

Plus graves : poussés par la peur du gendarme et soucieux de préserver leur vie privée, les internautes chiffrent de plus en plus leurs échanges. Du coup, cette radicalisation d'Internet inquiète de nombreux services de renseignements de par le monde. Le cryptage de données, comme les e-mails ou les téléchargements, risque de noyer les habitués de ce type de méthode dans la masse. Terroristes, pédophiles et autres délinquants auront potentiellement moins de chances d'être repérés, la charge de travail pour les isoler des quidams devenant trop lourde.

-

Et comme la détection des contrevenants basés sur l'adresse IP n'est pas infaillible (voir ci-dessus) Hadopi risque d'inculper des innocents considérés d'office comme coupable et qui devront prouver leur innocence !!!

- Une précision importante : Comme il est impossible de prouver que vous faites des téléchargements illégaux, la loi détourne ce problème en vous inculpant de non-sécurisation de votre ligne ! En d'autres termes si un voisin ou un enfant de votre foyer fait des téléchargements illégaux c'est l'abonné à la ligne internet qui est responsable. Cela va générer des discussions intéressantes dans les familles !!!

- N'oublions pas non plus que sur pratiquement tous les supports de stockage informatiques (CD, DVD, Disques externes...) vendus en France on paye une taxe importante de "remuneration pour la copie privée", car les ayant droits considèrent qu'une grande partie de ces supports est utilisé pour le piratage... Donc "par défault" tout le monde est par considéré comme un pirate et paye déjà des taxes pour cette raison...

Note importante : La sécurisation d'une connexion Internet en WiFi est un sujet extrêmement complexe. Lorsque j’enseignais en école d’ingénieur, un module complet sur plusieurs semaines était consacré à ce sujet afin de faire connaître aux futurs ingénieurs quels étaient les techniques permettant d’atteindre un niveau acceptable de sécurité. Il paraît donc aberrant de baser la loi sur la non-sécurisation de sa connexion Internet, car cette opération requiert des connaissances techniques parfaitement incompréhensibles pour 99 % de la population.

Un bon article sur la protection de son Wifi

il existe des dizaines de sites sur la loi Hadopi... Voici quelques liens au hazard:

- Contourner Hadopi

- Les solutions pour contourner Hadopi sont de plus en plus qualitatives

- Hadopi.fr

- Contourner Hadopi, la presse vous donne les solutions

- How to hide IP Info

Comment est-on surveillé

Les majors, qui soi-disant perdent des milliards, payent généreusement des sociétés qui traquent les gents qui téléchargent. Pour attraper les Internautes ces sociétés font comme les personnes qu’elles sont censées attraper : elles utilisent des logiciels équivalents à eMule ou à BitTorrent et proposent des films alléchants en téléchargement (en général ces "pots de miel" sont des fakes). Cette technique du "middle man" à pour but de permettre à ces sociétés est de collecter un maximum d'adresses IP et de les transmettre aux l’ayant droits qui se charge des poursuites. Il existe des techniques de filtrage comme PeerGardian ou IPFilterX qui permettent de bannir un certain nombre d'IP louches appartenant à des taupes mais elles ne sont pas très éfficaces.

En plus de la technique du middel man, il existe aussi des techniques d’observation des flux de données transitant par un point de passage. Pour que ce soit efficace, il faut choisir des points de passage où transite un maximum d’information par exemple sur les infrastructures d’un FAI. En théorie et officiellement les FAI Français ne sont pas censé analyser ces flux, mais en pratique de nombreux FAI le font afin de filtrer les fluxs P2P. En pratique il est relativement facile de crypter les informations échanger par les clients P2P ce qui rend impossible l’identification des protocoles P2P par les FAI ou autres organismes.

En ce qui concerne Hadopi c’est la société TMG qui a été retenue pour la surveillance des échanges illégaux. Cette entreprise qui travaille déjà pour des professionnels de la musique et du cinéma sera donc chargée de surveiller les échanges P2P parmi une sélection d’environ 10000 œuvres. Rien que pour le secteur musical, la société prévoit de relever environ 25000 infractions par jour. Ces données seront transmises à Hadopi et environ 10000 avertissements devraient être envoyés par jour. Sachez qu’avec les méthodes anti-Hadopi TMG s’intéresse aussi de plus en plus au Streaming, au direct download ( RapidShare, MegaUpload,...) ainsi qu’a Usenet.

Sur le web, on découvre que Alain Guislain est inventeur avec Bastien Casalta, deux administrateurs de TMG, d’une technologie dont on retrouvera le dépôt de brevet ici (où Trident Media Guard est citée). Cette technologie vise à défendre les données copyrightées en injectant des contenus (souvent faux) signés numériquement sur les réseaux. Au total envoron 10000 morceaux de musique et 200 films devraient servir d'appât aux P2Pistes.

Le cas des Trackers privés: En théorie il est possible pour TMG de s'inscrire sur un réseau privé mais si le tracker est bien fait ils ne pourront pas faire de la surveillance de masse sans se faire repérer. C'est plus efficace pour eux de poursuivre les administrateurs du site en justice.

La résistance s'organise :

La technique du middle man à un gros défaut : pour vous repérer TMG doit ce connecter à votre ordinateur via votre adresse IP et décharger au moins un chunk du fichier que vous partager. Mais si l’on connaît les adresses IP utilisées par TMG il est facile de mettre en place un filtre qui refusera la connexion !

Conflit d'Intérêt ? Quand les bronzé font de l’Hadopi !

La société Trident Media Guard (TMG), une très discrète entreprise de Nantes qui a bénéficié des fonctions d'incubateur d'Atlanpole et dont Thierry Lhermitte est investisseur et désormais administrateur. Thierry Lhermitte (voir Thierry Lhermitte de Tmg télécharge des films sur Megaupload) a acquis, à l’occasion d’une augmentation de capital de TMG, une quantité très significative des parts sociales de la société (pour 50000 euros - 5000 actions) qui est chargée par les ayants droit de surveiller les réseaux P2P et de transmettre à Hadopi les IP des internautes suspectés de téléchargements illégaux.

TMG dit clairement sur son site officiel : « nos services sont concentrés sur le développent des projets de nos clients afin de protéger et d’augmenter leurs revenus ». Il ne semble pas qu’à Hadopi on soit gêné par ce conflit d’intérêts !

Retour en haut de pageACTA: La fin des libertés sur Internet ?

ACTA ou le controle anti-piratage au niveau planétaire !Si la loi Hadopi est partielement liberticide et anti-constitutionnel c'est une mesure a laquelle on pouvait légitimement s'attendre ! Mais s'il faut vraiment s'inquieter pour nos libertés, c'est d'ACTA (Anti-Counterfeiting Trade Agreement) qu'il faut parler. ACTA est un projet de traité qui vise a établir un partenariat actif entre plusieurs pays ou groupes de pays (Union Europeenne, EtatsUnis, Australie, Canada, Coree du Sud, Emirats Arabes Unis, Japon, Jordanie, Maroc, Mexique, Nouvelle-Zelande, Suisse, Singapour) pour lutter contre les atteintes au droit de Ia propriété intellectuelle. De nombreux aspects de ce traité commence à inquieter à juste titre le grand public. Le site internet Wikileaks, a été l'un des premiers à devoiler certains documents d'ACTA. Pour le moment, les négociations se passent, uniquement entre politiciens et représentants de l'industrie sans qu'aucune association de citoyen ou de consommateur ni même de FAI ne soit présente !

En mars dernier, après deux ans de travaux secrets, le parlement européen a adopté une résolution visant à ce que la Commission Européenne et le Conseil de l'Europe rendent publics tous les documents préparatoires à I'ACTA. Un grand progrès lorsque I'on sait qu'en 2008, l'Union Europeenne avait purement et simplement refusé de divulguer les documents relatifs a I'ACTA, suite a une demande du FFII, pour ne pas « nuire aux négociations en cours » mais dans la pratique peu de choses pour le moment. Il faut donc rester vigilants : tout n'est pas joué, loin de là, mais it ne faut pas baisser la garde.

Le site Stop Acta rassemble un bon nombre de documents decrivant l'évolution du traité, et les reactions des pays (dont l'Inde) qui ne l'entendent pas de cette oreille. Retour en haut de page

Les Ayants-Droits - Ce n'est pas la crise pour tout le monde !

On se cesse de nous expliqué à quel point l'industrie du disque connaît une crise sans précédent... Pourtant, à en croire les niveaux de rémunération des dirigeants des sociétés d'ayant droits, on s'interroge...

La Cour des comptes vient de publier un rapport accablant sur la rémunération des dirigeants de sociétés de perception et de répartition des droits. Ce document révèle ainsi qu'en 2008, 21,5% des revenus collectes par les SACEM, SCPP, SACD et autres ont été utilisés pour financer le fonctionnement de ces sociétés !!! Alors que les dirigeants de ces sociétés tentent de nous faire pleurer, expliquant à qui veut bien les croire que le téléchargement est la cause de pertes financières importantes, il semblerait que certains d'entre eux se soient octroyé des augmentations de près de 10% en 2008. A Ia SACEM, par exemple, la moyenne des 10 principales rémunérations en 2008 dépasse les 250000 euros bruts par an... Mais de qui se moque-t-on ? Retour en haut de page

Comment se protéger sur Internet

Il existe de nombreux systèmes de protection qui permettent également de conserver un certain anonymat sur Internet. Ces techniques sont plus ou moins efficaces et adaptées en fonction de ce que vous voulez faire. Nous allons classer les protections selon trois niveaux :

Il est bien sûr possible de combiner plusieurs de ces techniques. Par ex ample si vous utilisez un serveur VPN vous pouvez faire des recherches en toute discrétion sur Internet, puis faire des téléchargements avec une Seedbox ! C'est une solution cher mais extrêmement sure et efficace.

Comparatif des protections

Le tableau suivant compare les différentes protections. Il faut noter que la majorité des protections sont spécifiques au téléchargement.

| Protection | Utilisation | Anonymat | Avantages | Désavantages | Gratuit | Payant |

|---|---|---|---|---|---|---|

| Filtrage d'IP | Téléchargement | Faible | Facile | clients P2P | oui | - |

| Brouillage | Téléchargement | Faible | Facile | clients P2P | oui | - |

| Trakerless | Téléchargement | Faible | Facile | clients P2P | oui | - |

| Proxy | Tous les protocoles | Moyen | Facile | vitesse de connexion | oui avec des limites | performance+ |

| F2F | Téléchargement | Moyen | Facile | Utilisation limité | oui | permet le multi-sources |

| Seedbox | Téléchargement | Moyen/Haut | ultra haut débit | Complexe / Prix | non | |

| DDL | Téléchargement | Moyen/Haut | Facile - Haut Débit | Recherche sources | oui avec des limites | performance+ |

| VPN | Tous les protocoles | Haut | Facile, protège tous les échanges | vitesse de connexion | oui mais très limité | performance+ |

| Réseau Crypté | Tous les protocoles | Haut | protège tous les échanges | Complexe, lent | oui | - |

| Darknet | Tous? les protocoles | Haut+ | Ultra sécurisé | Utilisation de votre ordi | oui | - |

| Usenet | Téléchargement | Haut | ultra haut débit | Prix | très limité | performance+ |

Parmi les solutions "généralistes" le VPN est l'arme absolue qui vous assure une très haute protection pour tout vos échanges avec une mise en oeuvre facile. L'utilisation de Proxys fournit une solution moins chère que le VPN mais aussi moins sûre.

Pour le téléchargement la solution la plus sûre et la plus en vogue est Usenet, suivi de près par le DDL et les Seedbox

Retour en haut de pageProtections de niveau faible

Il faut savoir qu'il est recommandé d'utiliser ces protections gratuites mais qu'elles ne garantissent absolument pas l'anonymat en particulier vis-à-vis d'Hadopi.

Retour en haut de pageLe filtrage d’IP

Le filtrage d'IP s'applique uniquement au téléchargement. Il permet de bloquer dans un client P2P (à partir d'une liste noire) les adresses IP jugées néfastes ou espionnes quand elles essayent de visualiser vos fichiers ou de scanner vos ports... Derrière ces adresses IP se cachent en général des organismes anti-P2P (RIAA, FAI, Hadopi?...)

Avantages:

- Gratuit

- Récupération facile et rapide des listes

- Mise en oeuvre facile

Désavantages:

- Un anonymat très relatif

- Limité à certains clients de P2P

Par ex ample, dans eMule, le filtrage d'IP utilise un fichier IPfilter.dat. Il existe de nombreuses variantes de ce fichier qui sont maintenues par la communauté :

Mais ces listes comportent souvent des centaines de milliers d'adresses qui ne sont souvent pas vérifiées et ne sont pas fréquemment mises à jour.

IPFilterX

IPFilterX produit des filtres pour eMule (IpfilterX), pour µtorrent (UlpfilterX) et PeerGardian (PeerGuardX) qui sont optimisé (ne sont ajoutées que des adresses vérifiées ) et mis à jour régulièrement. Il en résulte des fichiers plus compact qui assurent un filtrage plus efficace.

Vous pouvez trouver les filtres IPFilterX sur Source-Forge ou sur Nexus

Retour en haut de pageLe brouillage de protocole

Certain FAI n'aime pas les clients P2P (considéré comme gourmands en bande passante). En conséquence grâce à des serveur spéciaux ils observent les flux de données et traquent les protocoles P2P pour en limiter l'accès. Ceci résulte en une connexion Internet à deux vitesses : rapide pour le HTTP et lente pour le P2P ! En théorie les FAI Français ne font pas de filtrage de flux P2P. Mais il est reconnu que Club Internet et Free s'étaient lancés dans ce type de filtrage à une certaine époque.

Heureusement, il existe des solutions simples et efficaces : Le protocole d'obfuscation pour eMule et le protocole d'encryptage pour BitTorrent. Ces protocoles de brouillage vont masquer les en-têtes P2P de vos échanges et donc rendre le filtrage des FAI inopérant.

Attention ces brouillages de protocole ne vous rendent pas invisible sur la toile, il ne font que masquer la nature des échanges aux FAI. Mais des organismes de surveillances comme Hadopi ne seront pas dupes.

Avantages:

- Gratuit

- Facile à mettre en oeuvre

- Masque le type de transfert aux FAI

Désavantages:

- Pas d'anonymat

- Limité à certains clients de P2P

Perseus

Développé par des chercheurs de I'ESIEA (École supérieure d'informatique, électronique, automatique), Perseus est une technologie open source dont le but est de protéger les flux de tous types, en ménageant les besoins de sécurité. Aussi, Perseus chiffre et brouille les flux réseau de manière à perturber suffisamment l'écoute d'un mouchard, tout en respectant la limite imposée par l'obligation de possibilité de déchiffrement par les services autorisés. Perseus se présente aujourd'hui sous la forme d'un module d'extension Firefox. Dans la mesure où il respecte scrupuleusement la loi, on ne peut pas vous reprocher de l'utiliser...

Voir l'article Perseus un logiciel anti-Hadopi. Retour en haut de pageLes Torrents Sans Tracker (Trakerless)

Pour les utilisateurs standard du réseau BitTorrent protéger leur anonymat des espions divers est souhaitable, mais pour les seeders c'est encore plus indispensable. Il existe de nouvelles techniques qui permettent de minimiser la charge sur les Tracker et de mieux se dissimuler :

- Certains protocoles comme le DHT, le PEX, et les Magnet Links

- L'utilisation de site spécialisé comme OpenBitTorrent, Torrage, Torrrindex

Pour plus de détails, voir dans la page partage la section Trakerless

Avantages:

- Gratuit

- Pas vu pas pris

Désavantages:

- Un anonymat très relatif

- Complexifie le réseau Torrent

Retour en haut de page

Protection de niveau moyen

Il faut noter que le terme niveau moyen indique déjà un excellent anonymat pratiquement indétectable par des organismes comme Hadopi sans mettre en oeuvre des moyens importants.

Retour en haut de pageLes Proxy & Anonymiseurs

Les Proxys sont des serveurs dont la fonction est de relayer les demandes de votre client vers un serveur mandataires Internet. Nous avons vu plus haut que vous êtes identifié sur Internet par votre adresse IP (fourni par vote FAI) et que lorsque vous vous connectez à un site ou sur un serveur P2P celui-ci conserve trace de votre connexion.

Une façon de masquer votre IP consiste à se connecter a Internet au travers d'un serveur intermédiaire (le Proxy). C'est l'adresse IP du Proxy qui est enregistré et non plus votre adresse. Si vous choisissez votre Proxy à l'étranger les robots d'Hadopi vont voir un Internaute étranger et vont vous probablement vous laissez tranquille. Il existe, par ex ample, des Proxys anonymes situé dans des pays ou la loi ne les obligent pas à communiquer votre adresse IP ni à conserver des journaux de connexions.

Il faut donc trouver un Proxy à l'étranger qui vous garantit un certain anonymat et autorise des débits acceptables.

- Il existe ce site qui liste des Proxys en fonction de plusieurs critères : pays, niveau d'anonymat, cryptage, ...

- Pour le surf uniquement ce site liste de nombreux Proxy

- Le free Proxy de sn6.org

Vous devez bien-sûr configurer vos différents clients Internet pour utiliser votre serveur Proxys

Avantages:

- Facilité d'utilisation

- Coût faible.

- Bon niveau d'anonymat.

Désavantages:

- En général les Proxys ne cryptent pas les données échangées. Donc il faut savoir que si votre IP est caché les données qui transitent par une liaison WiFi (par ex ample dans un train) peuvent être interceptées très facilement par un Hacker.

- Perte de vitesse de votre bande passante

- Déconnexion du serveur possible.

- Nécessite des réglages dans les différents clients Internet

Anonymiseurs

Un Proxy anonymiseur (ou anonymiseur) est un service permettant de naviguer anonymement.

En général, c'est un serveur/Proxy qui masque les informations personnelles (adresse IP, système d'exploitation, navigateur,...) aux sites visités. Si les communications entre le client et le service anonymiseur sont chiffrées, alors il est difficile pour le fournisseur d'accès de connaître les sites visités (en revanche, le service anonymiseur y a obligatoirement accès). Les anonymiseurs en ligne peuvent être aussi utilisés pour contourner les filtres d'un Proxy

Par exemple, le moteur de recherche Scroogle utilise un Proxy pour effectuer des recherches sur Google de manière anonyme.

NotMyIP est un outil gratuit qui aide à surmonter la censure et de naviguer anonymement en cachant votre adresse IP. Il n'utilise que des Proxys de haute qualité et fonctionne avec tous les navigateurs (Internet Explorer, Firefox, Opera, Chrome, etc.). Pas besoin de configuration manuelle ou d'autres plug-ins ou add-ons.

Retour en haut de pageLe F2F

Pour faire des téléchargements entre amis les réseaux F2F (Friend to Friend) sont une bonne solution. Ils sont bien protégés et plus pratiques que les sites de téléchargement direct (DDL).

Avantages:

- Facilité d'utilisation et esthétique

- Intégration à Google

- Bon niveau d'anonymat.

Désavantages:

- Difficile à utiliser à une grande échelle

- Perte de vitesse de votre bande passante

- Problème des sources !

Le F2F est détaillé dans la page partage

Retour en haut de pageLes Seedboxs

Il s'agit d'une solution à l'anonymat valable uniquement pour les échanges P2P BitTorrent. En effet une Seedbox est un serveur informatique privé qui est dédié au téléchargement rapide BitTorrent. Ils téléchargent pour vous et vous permettent par la suite de rapatrier vos fichiers en direct. Les Seedbox comme leur nom l'indique s'occupent aussi de "seeder" vers les trackers pour vous à des vitesses très importantes. Les téléchargements passent entre les mailles du filet Hadopi puisque c'est la Seedbox qui fait les échanges pour vous.

Les Seedbox sont très rependus aux USA mais peu en Europe.

Avantages:

- Ultra haut débit : Évidemment, l'argument premier est que les serveurs de type Seedbox sont équipes d'une connexion haut débit par fibre optique de 100 Mbits/s ou plus. Idéal pour obtenir de grandes quantités d'informations en un minimum de temps.

- Idéal pour les trackers privés : Sur les sites de P2P, les Seedbox permettent d'uploader a Ia même vitesse que le download, donc très rapidement. Comme Ia performance de vos téléchargements de torrent dépend, entre autres, du ratio entre les données que vous seedez et celles que vous téléchargez, vous serez rapidement le roi des trackers et votre vitesse de téléchargement sera encore accélérée.

- Fonctionne PC éteint : Votre ordinateur n'a pas besoin de rester allumé pendant la durée du téléchargement car les serveurs disposent de leurs propres stockages. Vous pouvez donc télécharger 24h/24 et 7j/7

- Bande passante : Le téléchargement de torrent n'a aucune incidence sur votre connexion Internet normale. En revanche, Ia vitesse de téléchargement direct (FTP ou HTTP) des données présentes sur votre Seedbox vers votre ordinateur dépend bien entendu de votre propre bande passante.

- Anonymat : Vos transferts P2P sont réalisés par votre Seedbox dont Ia location est souvent à l'étranger et nullement liée a votre FAI. Cela implique donc une très grande sécurité vis-avis des espions.

Désavantages:

- Coûts élevés.

- L'envoi de vos torrents (Upload) sur la Seedbox via FTP est généralement lente dû à la limitation des vitesses d'upload par les FAI.

- Connaissances en informatique de niveau intermédiaire à avancées, recommandées.

Le choix d'un fournisseur de Seedbox

- Prix : Le prix est évidemnent un critère important, car les tarifs sont en général élevés. Une astuce consiste à partager une Seedbox entre plusieurs copains.

- Taille de Stockage (storage) : De quelle taille disposez-vous pour stocker vos fichiers en attentes.

- Vitesse de transfert (speed): définis la vitesse de chargement / déchargement

- Nombre de torrents actifs (slots) : Beaucoup d'offre limite le nombre de torrents actifs simultanément.

- Limite de transfert (data transfer) : Limite

Le Téléchargement Direct

Le téléchargement direct n'est pas à proprement parler une technique d'anonymat, mais il permet de partager des fichiers de manière extrêmement protégée. Cette solution s'impose de plus en plus comme une alternative plus sécurisée et plus rapide que le P2P. Les deux leaders du marché sont MegaUpload et RapideShare. Voir le Telechargement Directe sur la page Partage de Fichier

Avantages:

- Haut débit : Idéal pour obtenir de grandes quantités d'informations en un minimum de temps.

- Anonymat : Vos transferts sont réalisés en point à point entre votre machine et le serveur situé à l'étranger et le plus souvent en utilisant un protocole crypté. Cela implique donc une très grande sécurité vis-avis des espions.

Désavantages:

- Coûts

- Il est déjà arrivé que RapidShare soit obligé de fournir l'adresse IP d'un internaute. Ceci ne risque pas d'arriver à MegaUpload qui se trouve à Hong-Kong et où les autorités locales sont plutôt complaisantes !

- Trouver les fichiers à télécharger

Protection de niveau élevé

Ces solutions vous garantissent un anonymat presque parfait. Il faut savoir qu'il y a toujours un moyen de remonter jusqu'a vous ce qui est une bonne chose pour faire la traque au pédophiles ou aux terroristes. Mais cela nécessite la mise en oeuvre de moyens importants au-delà du rayon d'action d'agence comme Hadopi.

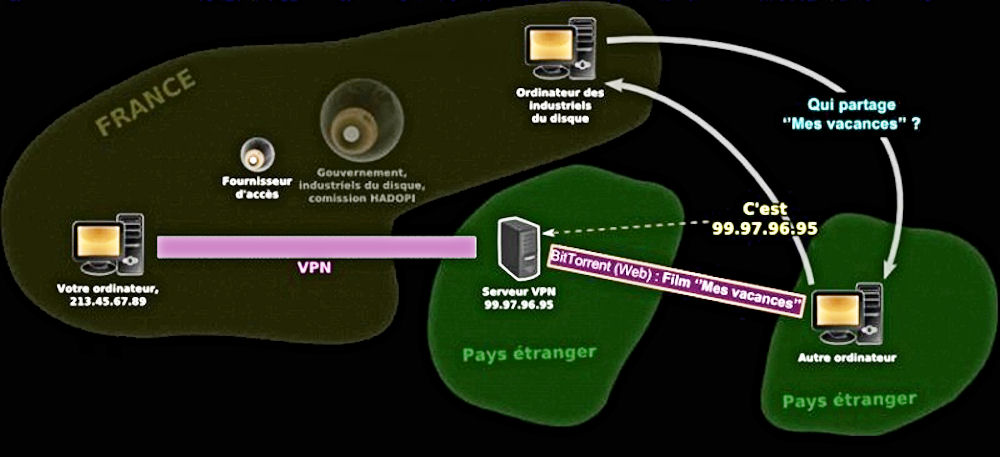

Retour en haut de pageLe VPN

Un VPN (Virtual Private Network -- Réseau privé virtuel) repose sur un protocole, appelé protocole de tunnellisation, c'est-à-dire un protocole permettant aux données de passer d'une extrémité à l'autre du VPN tout en étant sécurisé par des algorithmes de cryptographie. La mise en place d'un VPN nécessite l'installation d'un "serveur VPN" d'un côté, et d'un "client VPN" de l'autre.

Lorsque vous vous connectez a un serveur VPN, votre identité se masque pour devenir celle du fournisseur du service. Vous assurez donc ainsi votre anonymat complet par l'utilisation d'une connexion sécurisée et encryptée entre vous et le serveur VPN. La connexion s'effectue généralement via un client, tel que OpenVPN, mais certains fournisseurs offrent une connexion directe sans utilisation de client additionnel.

L'utilisation d'un serveur VPN à l'avantage de vous permettre de devenir anonyme (et sécurisé) sur Internet facilement et pratiquement sans changer vos habitudes... Pour conserver des performances raisonnables il faut opter pour un serveur VPN payant. Bien choisir son serveur en fonction de vos besoins. Par ex ample la disponibilité de "port forwarding" si vous faites du P2P.

Avantages:

- Facilité d'utilisation même pour les débutants.

- Coût raisonnable

- Excellent niveau d'anonymat y compris en P2P

- Protège vos échanges d'une interception par un Hacker (par ex ample vos échanges de mails)

- Passez outre les protections de votre entreprise

- Connexion en WiFi sans risque de sécurité

- Permet de s'affranchir des filtres géographiques en choisissant un autre pays de connexion.

Désavantages:

- Légère perte de vitesse de votre bande passante

- Déconnexion du serveur possible. (Contournable avec ADSL Autoconnect pour les connexions directes avec ADSL Autoconnect pour Windows XP). Il semble qu'openVPN ne présente pas ce problème ?

- Problème potentiel si vous utilisez l'IPV6 (voir description du problème ci-dessous à testez avec ce lien)

Informations Techniques sur le VPN

En général il n'est pas nécessaire de connaître les détails techniques pour utiliser des serveurs VPN mais pour ceux que la technique intéresse:

- Un site plein de tutoriels intéressants Quick Tutoriel et en particulier sur le VPN

Introduction au VPN

Introduction au VPN- FrameIP et en particulier sur le VPN

- OpenVPN Technologies

- OpenVPN Step by Step Guide & Utilisation de OpenVPN

- VPN - Réseaux Privés Virtuels (RPV)

- What’s the difference between PPTP VPN and OpenVPN

- Configurer une passerelle réseau

Il faut savoir que:

- OpenVPN est plus stable et plus sécurisé, mais plus difficile à mettre en oeuvre que PPTP (directement supporté par MS dans les différentes versions de Windows). Pour être vraiment sécurisé le PPTP nécessite l'utilisation de L2TP/IPsec qui sont plus complexes à mettre en oeuvre.

- Lors d'une déconnexion de sa liaison VPN, le trafic réseau de son ordinateur est à nouveau visible et ce, quel que soit votre fournisseur de VPN. Il existe maintenant des logiciels pour se protéger comme VPNGardian, AutoConnect (pour XP), VpnLifeguard

- Merci à Valorisa de nous avoir donné le lien de cette info qui concerne une faille de sécurité (plutôt bête) qui concerne notre protocole PPTP. C’est relativement simple, si vous vous connectez à un serveur qui est en IPV6 (non sécurisé) ce dernier répondra en envoyant votre vraie adresse IP, et votre adresse MAC. Visiblement il suffit de désactiver l’ IPV6 et tout roule (il faut attendre

- Si vous résidez en France il est préférable de choisir un serveur situé hors de France.

- Attention certaines box (comme numericable) bloquent les VPN. Dans ce cas, allez dans l'interface administrateur et cocher l'option "VPN passthrough" ou "PPTP passthrough"

Comparaison du PPTP et de l'OpenVPN

| PPTP (GRE) | OpenVPN | |

|---|---|---|

| Encryption | Weak (MPPE 128 bits) | Strong (auth: RSA 2048 bits; data: AES 256 bits) |

| Compression | No | Yes (LZO) |

| Requires additional software | No | Yes |

| Works on Windows/Linux/MacOS | Yes | Yes |

| Works on a large number of devices | Yes | No |

| Ability to work behind firewalls | Medium (uses port 1723 TCP + protocole 47) | Excellent (uses port 443 UDP or TCP) |

Quelques Fournisseurs de Serveurs VPN

Quelques Serveurs VPN Gratuits (la liste des serveurs gratuits sur le blog du VPN) :

- Hotspot Shield créé un VPN entre votre ordinateur et la passerelle Internet d’Anchor Free. Un must pour vous protégez dans un café ou un train proposant un hotspot.

- IPJetable ***

- Its Hidden

- CyberGhost

- UltraVPN

- HideIP VPN

- Hotspotshield

- Peer2me

- S6n

Quelques Serveurs VPN Payants (la liste des serveurs payants sur le blog du VPN) :

ArethUSA (Test) *****

ArethUSA (Test) *****- Idéal VPN (Test, Test2) ****

- IPjetable

- Ivacy (Test) ***

- Relakks

- StrongVPN ***

- VPN Premier

- yourprivatevpn

Les réseaux cryptés

Beaucoup pensent que la solution à l'anonymat passe par les réseaux cryptés quasiment indéchiffrables comme I2P et StealthNet.

Plutôt que de vous connecter directement a un poste pair, vous passerez par un tunnel de connexions cryptées, rendant votre identité indécelable. Quand un utilisateur doit envoyer un message à un autre, il fera en faite passer les données par un certain nombre d'utilisateurs intermédiaire.

Avantages:

- Anonymat intégrale

- Communauté active

- Gratuit

Désavantages:

- Lenteur des échanges

- Peu de sources

I2P

I2P permet de crypter les échanges sur le Net. Il supporte de nombreux protocoles et entre autres le P2P. L'utilisation d'un client P2P avec I2P est parfois appelée P3P (P2P de troisième génération. I2P se trouve ici

Pour utiliser les réseaux cryptés I2P les clients devront être compatibles :

- I2PSnark ou un plug-in Vuze pour les Torrents,

- I2Phex pour Gnutella,

- iMule pour Kademlia.

I2PSnark pour le BitTorrent est inclus avec I2P et c'est la solution idéale pour découvrir le fonctionnement de I2P.

Le client iMule est quasiment un clone d'eMule et nécessite quelques réglages qui ne sont pas à la portée des utilisateurs débutants.

Si les téléchargements sont lents et les sources peu nombreuses, la communauté très soudée permet d'alimenter les quelques trackers spécialisés dans les torrents I2P.

Les liens suivants ne sont accessibles que par un navigateur configuré pour accéder au travers d'un routeur I2P:

- Forum I2P réponses aux questions techniques

- Annuaire pour trouver des sites spécialisés

- 4racker de torrent I2P le plus connu

- Un autre Tracker très fourni

- Agrégateur de flux RSS spécialisé dans l'I2P

- iMule client Kademlia

- I2Phex client Gnutella

StealthNet

L'autre grand réseau crypté. Gratuit et open source StealthNet à été développé à partir de Rshare. Le fonctionnement est plutôt complexe, car tous les transferts d'information sont crypté avec des clés publiques et privées (cryptage asymétrique) mais très sûr L'inconvénient est la lenteur des échanges du aux multiples opérations de cryptage et décryptage et le faible nombre d'utilisateurs et de sources. Mais les choses évoluent car les développeurs travaillent à simplifier les interfaces et la mise en oeuvre.

TOR

Tor est un réseau de tunnels virtuels qui permet aux personnes et aux groupes d'améliorer leur vie privée et la sécurité sur Internet. Il permet également aux développeurs de créer des nouveaux outils de communication intégrée dans la vie privée. Tor fournit les bases pour une série d'applications qui permettent aux organisations et aux individus de partager des informations sur des réseaux publics sans compromettre leur intimité. Le site de Tor

Des particuliers utilisent Tor pour empêcher les sites Web de pister les membres de leur famille, ou de se connecter à des sites de nouvelles, services de messagerie instantanée, ou autres lorsque ceux-ci sont bloqués par leurs fournisseurs d'accès Internet local. Les services cachés de Tor permettent aux utilisateurs de publier des sites Web et autres services sans avoir à révéler l'emplacement du site. Les personnes également utiliser Tor pour des communications socialement sensibles : forums de discussion et forums sur le 7eb pour les victimes de viol et d'abus, ou les personnes atteintes d'une maladie.

Les journalistes utilisent Tor pour communiquer de façon plus sécuritaire avec des dissidents. Les organisations non-gouvernementales (ONG) utilisent Tor pour permettre à leurs travailleurs de se connecter à leur site d'origine alors qu'ils sont dans un pays étranger, sans en informer tout le monde à proximité avec laquelle ils travaillent avec cette organisation.

Retour en haut de pageLes Darknets

Les darknets sont des réseaux privés virtuels (VPN) ultrasécurisés. Ces réseaux "obscurs" sont le résultat d'un certain nombre de lois qui restreignent les libertés sur Internet. Ils permettent un anonymat quasiment impénétrable ou il est impossible de connaître les informations qui circulent y compris votre adresse IP. Les détracteurs des Darknet brandissent l'argument de la cybercriminalité, des réseaux terroristes ou pédophiles alors que les défenseurs parlent de liberté d'expression pour les dissidents Chinois, Birmans, ... Ces réseaux impénétrables ne sont pas dédiés aux P2P et peuvent véhiculer l'ensemble des protocoles Internet.

Avantages:

- Réseau complètement sécurisé et anonymat intégral

- Gratuit

Désavantages:

- Utilisations "obscures"

- Votre ordinateur stocke des données cryptées (une partie du réseau) sans que vous en connaissiez le contenu !

- Lenteur des échanges

FreeNet

Le plus populaire des Darknet est le réseau FreeNet. Freenet est un logiciel libre qui vous permet de partager des fichiers, de naviguer sur des freesites (sites Web accessibles uniquement via Freenet) et d'en publier, ainsi que de discuter sur des forums, le tout anonymement, et sans crainte de censure. Freenet est décentralisé (il n'y a pas de serveur central) et donc moins vulnérable aux attaques ; s'il est utilisé en mode "darknet", où vous vous connectez uniquement à vos amis, il est très difficile à détecter.

Un certain nombre de plug-ins existent pour les discussions, les mails, le P2P, etc. Mais la plus part sont en cours de développement.

Retour en haut de pageUsenet

Usenet n'entre pas à proprement parler dans la catégorie des solutions d'anonymat. Cependant ces dernières années il à été détourné pour pouvoir faire du téléchargement ultra rapide de manière hautement anonyme.

Avantages:

- Anonymat intégral

- Inviolabilité des échanges par cryptages SSL

- Vitesse très importante

Désavantages:

- Le prix

Le téléchargement anonyme avec Usenet est détaillé dans la page Partage de Fichier.

Retour en haut de pageLes Solutions Hybrides

Réservées aux téléchargements ces nouvelles solutions offrent une haute protection.

Les solutions hybrides sont présentées dans la page Partage de Fichier

Retour en haut de pageRéférences

- P2P MAG N°28 Mai/Juin 2010

- Click & Load P2P N°6 -04/2010